2024 Отчет о безопасности WPScan WordPress показывает ошибки, которые продолжают совершать многие сайты, и приводят к взлому веб-сайтов

<п>Сканер безопасности WordPress Отчет WPScan’s об уязвимостях WordPress за 2024 год привлекает внимание к тенденциям уязвимостей WordPress и предлагает, на что издателям веб-сайтов (и оптимизаторам) следует обратить внимание.

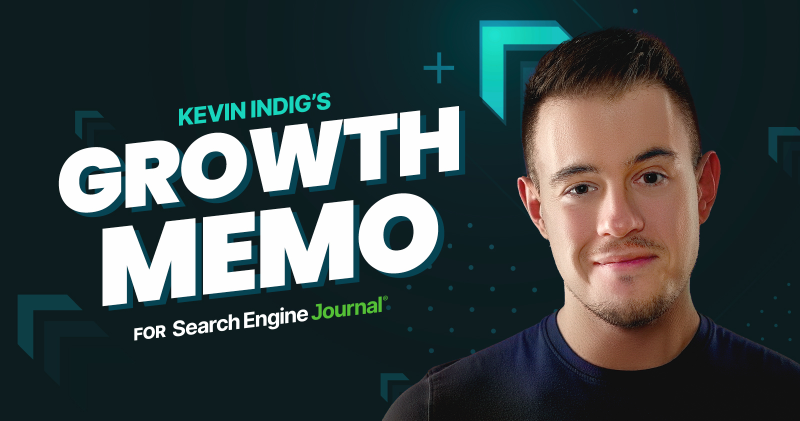

Некоторые из ключевых выводов отчета заключались в том, что чуть более 20% уязвимостей были оценены как угрозы высокого или критического уровня, а угрозы средней серьезности – 67% зарегистрированных уязвимостей, что составляет большинство. Многие считают уязвимости среднего уровня угрозами низкого уровня, и это ошибка, поскольку они не относятся к низкоуровневым и их следует рассматривать как заслуживающие внимания.

В отчете не обвиняются пользователи в вредоносных программах и уязвимостях веб-сайтов. Но ошибки издателей могут усилить успех хакеров, использующих уязвимости.

В отчете WPScan указано:

“Хотя серьезность не приводит напрямую к риску эксплуатации, это важный ориентир для владельцев веб-сайтов, позволяющий им принять обоснованное решение о когда отключить или обновить расширение.”

Распределение серьезности уязвимостей WordPress

<п>Уязвимости критического уровня, самого высокого уровня угрозы, составляют лишь 2,38% уязвимостей, что, по сути, является хорошей новостью для издателей WordPress. Однако, как упоминалось ранее, в сочетании с процентом угроз высокого уровня (17,68%) количество уязвимостей возрастает почти до 20%.

Вот проценты по уровням серьезности:

<ул>

<ли>Низкий 12,83% <ли>Высокая 17,68%

<п>

Аутентифицированные и неаутентифицированные

<п>Уязвимости с проверкой подлинности — это те, которые требуют, чтобы злоумышленник сначала получил учетные данные пользователя и соответствующие им уровни разрешений, чтобы использовать конкретную уязвимость. Эксплойты, требующие аутентификации на уровне подписчика, являются наиболее пригодными для использования из аутентифицированных эксплойтов, а эксплойты, требующие доступа на уровне администратора, представляют наименьший риск (хотя не всегда низкий риск по ряду причин).

Атаки без аутентификации, как правило, проще всего использовать, поскольку любой может запустить атаку без необходимости предварительного получения учетных данных пользователя.

<п>Отчет об уязвимостях WPScan показал, что около 22% зарегистрированных уязвимостей требуют уровня подписчика или вообще не требуют аутентификации, что представляет собой наиболее уязвимые уязвимости. На другом конце шкалы уязвимостей находятся уязвимости, требующие уровня разрешений администратора, что составляет в общей сложности 30,71% зарегистрированных уязвимостей.

Обнуленное программное обеспечение и слабые пароли

Слабые пароли и обнуленные плагины были двумя распространенными причинами обнаружения вредоносных программ при помощи Jetpack Scan. Обнуленное программное обеспечение — это пиратские плагины, которые имели возможность проверять, были ли они оплачены за блокировку. Эти плагины, как правило, имеют бэкдоры, которые позволяют заразить их вредоносным ПО. Слабые пароли можно подобрать с помощью грубой силы.

В отчете WPScan поясняется:

<блоковая цитата><п>“Атаки обхода аутентификации могут включать в себя различные методы, такие как использование слабых мест в слабых паролях, подбор учетных данных, использование атак методом перебора для подбора паролей, использование тактик социальной инженерии, таких как фишинг или предлог, использование методов повышения привилегий, таких как эксплуатация известные уязвимости в программном обеспечении и аппаратных устройствах или попытка входа в учетную запись по умолчанию.”

Уровни разрешений, необходимые для эксплойтов

<п>Уязвимости, требующие учетных данных уровня администратора, представляют собой самый высокий процент эксплойтов, за ними следует подделка межсайтовых запросов (CSRF) с 24,74% уязвимостей. Это интересно, потому что CSRF — это атака, в которой используется социальная инженерия, чтобы заставить жертву щелкнуть ссылку, по которой получаются уровни разрешений пользователя. Это ошибка, о которой должны знать издатели WordPress, потому что все, что нужно пользователю уровня администратора, — это перейти по ссылке, которая затем позволяет хакеру получить привилегии уровня администратора на веб-сайте WordPress.

Ниже приведен процент эксплойтов, упорядоченных по ролям, необходимых для запуска атаки.

В порядке возрастания ролей пользователей для уязвимостей

<ул>

Наиболее распространенные типы уязвимостей, требующие минимальной аутентификации

Нарушение контроля доступа в контексте WordPress означает сбой в системе безопасности, который может позволить злоумышленнику без необходимых учетных данных получить доступ к более высоким разрешениям учетных данных.

<п>В разделе отчета, в котором рассматриваются случаи и уязвимости, лежащие в основе обнаруженных уязвимостей на уровне неаутентифицированных пользователей или подписчиков (отчеты «Возникновение и уязвимости в отчетах неаутентифицированных пользователей» или «Подписчик+»), WPScan разбивает проценты для каждого типа уязвимостей, которые наиболее распространены для самых простых эксплойтов. для запуска (поскольку они требуют минимальной аутентификации учетных данных пользователя или вообще не требуют ее).

В отчете об угрозах WPScan отмечается, что нарушение контроля доступа составляет целых 84,99%, за которым следует SQL-инъекция (20,64%).

Проект Open Worldwide Application Security Project (OWASP) определяет сломанный контроль доступа как:

<блоковая цитата><п>“Контроль доступа, иногда называемый авторизацией, – это то, как веб-приложение предоставляет доступ к контенту и функциям одним пользователям, а не другим. Эти проверки выполняются после аутентификации и определяют, какие ‘авторизованные’ пользователям разрешено делать.

Контроль доступа звучит как простая проблема, но ее невероятно сложно правильно реализовать. Модель управления доступом веб-приложения тесно связана с содержимым и функциями, которые предоставляет сайт. Кроме того, пользователи могут попасть в несколько групп или ролей с разными способностями и привилегиями.”

SQL-инъекция (20,64%) представляет собой второй наиболее распространенный тип уязвимости, которую WPScan называет одновременно «высокой серьезностью и риском». в контексте уязвимостей, требующих минимальных уровней аутентификации, поскольку злоумышленники могут получить доступ и/или подделать базу данных, которая является сердцем каждого веб-сайта WordPress.

Вот проценты:

<ул>

<ли>Другие 14,45%

Уязвимости в самом ядре WordPress

<п>Подавляющее большинство проблем с уязвимостями было зарегистрировано в сторонних плагинах и темах. Однако в 2023 году в самом ядре WordPress было зарегистрировано в общей сложности 13 уязвимостей. Из тринадцати уязвимостей только одна из них была оценена как угроза высокой степени серьезности, что является вторым по величине уровнем, при этом критический является угрозой уязвимости самого высокого уровня, система оценки рейтинга поддерживается Общей системой оценки уязвимостей (CVSS). <п>Сама основная платформа WordPress соответствует самым высоким стандартам и пользуется поддержкой мирового сообщества, которое бдительно обнаруживает и исправляет уязвимости.

Безопасность веб-сайта следует рассматривать как техническую SEO

Аудит сайта обычно не охватывает безопасность веб-сайта, но, по моему мнению, каждый ответственный аудит должен, по крайней мере, касаться заголовков безопасности. Как я уже много лет говорю, безопасность веб-сайта быстро становится проблемой SEO, как только рейтинг веб-сайта начинает исчезать со страниц результатов поисковых систем (SERP) из-за уязвимости. Вот почему так важно проявлять инициативу в отношении безопасности веб-сайта.

Согласно отчету WPScan, основной точкой входа на взломанные веб-сайты были утечки учетных данных и слабые пароли. Обеспечение стандартов надежных паролей и двухфакторной аутентификации является важной частью обеспечения безопасности каждого веб-сайта.

Использование заголовков безопасности — еще один способ защиты от межсайтового скриптинга и других видов уязвимостей.

Наконец, брандмауэр WordPress и усиление защиты веб-сайта также являются полезными упреждающими подходами к обеспечению безопасности веб-сайта. Однажды я добавил форум на новый созданный мной веб-сайт, и через несколько минут он сразу же подвергся атаке. Хотите верьте, хотите нет, но практически каждый веб-сайт по всему миру 24 часа в сутки подвергается атакам ботов, сканирующих уязвимости.